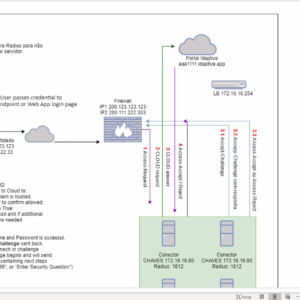

Olá a todos, a ideia hoje é falr sobre RADIUS, protocolo comumente usado na autenticação para VPN com MFA. Irei começar explicando sobre como funciona a comunicação do AD interno com a nuvem. Falando sobre o flow do protocolo RADIUS, recomendação de monitoramento, alertas sugeridos para SIEM, ferramentas para resolução de problema, analise de logs...

Author: Tiago Toledo (Tiago Bigode)

Idaptive – Apresentação e DEMO – MDM parte 4

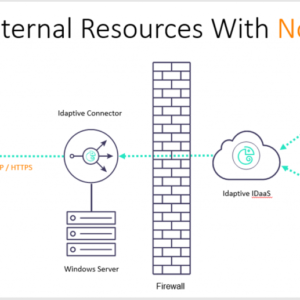

Olá a todos hoje vamos falar sobre Idaptive, apresentação e demonstração. Irei separar em quatro partes: MFA (Multi-Factor Authentication, 2FA) Parte 1 SSO (Single Sign-on) Parte 2 Provisioning and Lifecycle Management Parte 3 Device Security Management Parte 4 Introdução – Plataforma de identidade Abordagem de confiança zero. O Idaptive protege o acesso a aplicativos e endpoints verificando todos os usuários,...

Idaptive – Apresentaçao e DEMO – SSO parte 2

Olá a todos hoje vamos falar sobre Idaptive, apresentação e demonstração. Irei separar em quatro partes: MFA (Multi-Factor Authentication, 2FA) Parte 1 SSO (Single Sign-on) Parte 2 Provisioning and Lifecycle Management Parte 3 Device Security Management Parte 4 Introdução – Plataforma de identidade Abordagem de confiança zero. O Idaptive protege o acesso a aplicativos e endpoints verificando todos os usuários,...

Idaptive – Apresentação e DEMO – MFA parte1

Olá a todos hoje vamos falar sobre Idaptive, apresentação e demonstração. Irei separar em quatro partes: MFA (Multi-Factor Authentication, 2FA) Parte 1 SSO (Single Sign-on) Parte 2 Provisioning and Lifecycle Management Parte 3 Device Security Management Parte 4 MFA (Multi-Factor Authentication, 2FA) Abordagem de confiança zero. O Idaptive protege o acesso a aplicativos e endpoints...

Axonius

As soluções de gerenciamento de ativos de segurança cibernética da Axonius oferecem um inventário abrangente de ativos de TI, permitindo que os usuários apliquem suas políticas de segurança de rede.

Elevação privilegio – Aplicação x Administrador

Hoje vamos falar sobre elevação de privilegio. A questão é que a aplicação X precisa de administrador local para funcionar e colocar o usuário como administrador local do equipamento as vezes é a unica saída. Com Centrify através da elevação de privilegio conseguimos definir a permissão somente para a aplicação especifica. Além disso conseguimos adicionar...

MFA Windows – Experiencia do usuário DEMO

No video de hoje irei falar sobre MFA no Windows. Vou configurar o agente para aplicar MFA para todos usuários e através da politica do portal irei definir a exceção. Vou mostrar as opções de MFA quando temos internet e quanto não temos. Quando não temos internet iremos acessar usando o Off-line Passcode. E demonstrar...

Como a automação está evoluindo para detectar e mitigar ameaças cibernéticas?

A automação está evoluindo para lidar com ameaças cibernéticas. Aqui está a nossa opinião sobre como a automação afetou os estágios de desenvolvimento, implantação e operação/consumo de aplicativos e tecnologias. A empresa moderna é um ambiente híbrido complexo, com aplicativos, servidores e, em geral, cargas de trabalho sendo executadas em data centers locais e em...

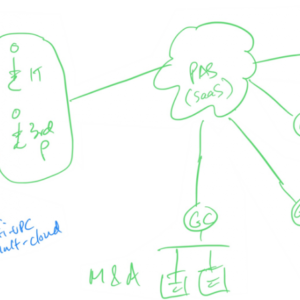

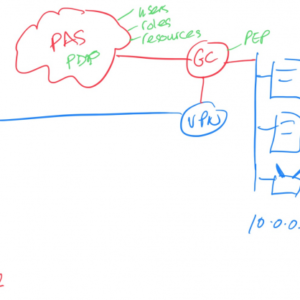

Acesso remoto seguro, parte 2: a melhor abordagem

Bem vindo de volta! Esta é a segunda parte de um artigo sobre Acesso Remoto Seguro para Administradores de TI, que destaca os métodos Bom/Melhor/Melhor dos melhores. Vamos recapitular o que aprendemos no primeiro blog: BOM: Uma VPN é melhor do que nada, mas não é ótima para garantir o acesso remoto para administradores de...

Acesso remoto seguro, parte 1: existem abordagens melhores do que VPN

Como todas as implicações da pandemia de Corona vírus se tornaram claras para as empresas em março, compreensivelmente houve uma disputa para permitir o acesso remoto a toda a força de trabalho – da noite para o dia! Embora muitas empresas tivessem soluções para que partes de sua base de funcionários trabalhassem em casa, muitas...