Como todas as implicações da pandemia de Corona vírus se tornaram claras para as empresas em março, compreensivelmente houve uma disputa para permitir o acesso remoto a toda a força de trabalho – da noite para o dia! Embora muitas empresas tivessem soluções para que partes de sua base de funcionários trabalhassem em casa, muitas se viram mudando de proporcionar uma conveniência para, atender à uma necessidade. Para a maioria das organizações, a ideia de escalar uma solução existente baseada em VPN que agora exigia dezenas, centenas ou até milhares de licenças extras, infraestrutura adicional para suportá-la, juntamente com a sobrecarga operacional associada, era insustentável.

Com razão, outra prioridade é garantir acesso remoto a todos os funcionários. Afinal, basta uma credencial comprometida para impactar milhões, em termos de receita, valor para o acionista, custos de limpeza pós-violação, identidades, propriedade intelectual … a lista continua.

Algumas empresas, no entanto, falharam em levar em conta o acesso remoto a usuários privilegiados, enquanto tentavam manter a continuidade dos negócios. As contas mais altamente privilegiadas – de TI interna, TI terceirizada, provedores de serviços gerenciados e outros terceiros – representam o maior valor potencial para os hackers.

O desafio no cerne desse dilema é como fornecer aos usuários legítimos acesso seguro aos recursos de TI. Por recursos, entendemos sistemas Windows, Linux e UNIX e dispositivos de rede na área de TI que administram nossos negócios. Eles podem estar em um data center, DMZ, uma nuvem privada, uma ou várias nuvens públicas – ou qualquer combinação delas. Por usuários legítimos, entendemos pessoas cujo trabalho é tocar esses recursos, mantê-los saudáveis e funcionando, e protegê-los. O acesso remoto seguro é sobre o acesso desses usuários legítimos (onde quer que estejam) à infraestrutura (onde quer que esteja), mantendo os invasores afastados.

Neste artigo de duas partes, exploraremos as abordagens para proteger o acesso remoto aos administradores, descrevendo as opções de melhor para melhor para fornecer acesso granular e seguro a recursos críticos de infraestrutura, independentemente da localização.

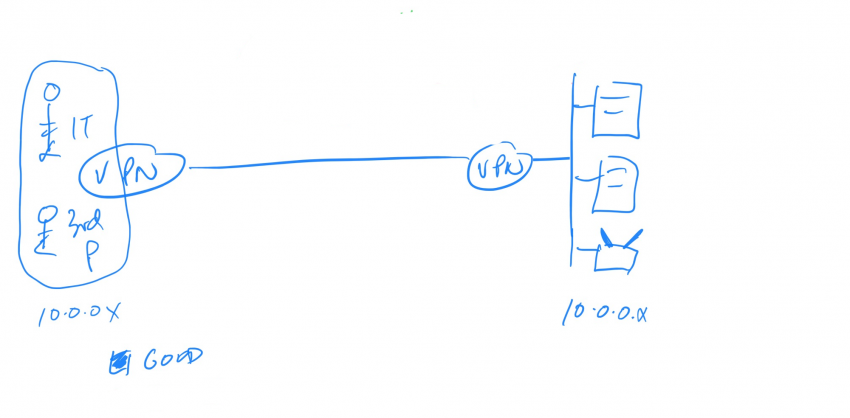

Uma boa opção: VPN

Para muitas organizações, as redes privadas virtuais (VPNs) são uma quantidade conhecida. Eles estão sempre presentes e a TI tem o conhecimento necessário para gerenciá-los e operá-los. Para uma VPN, um administrador de TI interno/remoto não é diferente de um administrador de TI terceirizado. Instale um cliente VPN, obtenha um conjunto de credenciais e você terá uma conexão segura da sua estação de trabalho com uma rede corporativa.

Embora as VPNs representem uma opção viável, existem algumas desvantagens. Um que já mencionamos – o custo em escala. Outra – para mim, a maior – é que a VPN conecta fisicamente a estação de trabalho do administrador à sua rede. Portanto, embora você possa ter limitado o trabalho dela a gerenciar apenas o servidor Web na Máquina X, existe o risco de conseguir acessar outros sistemas nessa rede mais ampla. Isso é ótimo, se você é um hacker que comprometeu essa conta. Outra desvantagem de estar conectado à rede é o potencial de infectar seus sistemas de TI com qualquer vírus ou malware presente na estação de trabalho do administrador. Você pode ter controle sobre seus próprios funcionários, mas com terceiros provavelmente é muito mais difícil garantir uma “fonte limpa”. Por fim, as VPNs podem ser complexas de configurar e geralmente fornecem apenas controles de acesso de granularidade grossa que dificultam sua capacidade de ser tão prescritivo quanto deveria.

Uma VPN é melhor que nada? Sim, claro; é por isso que é uma boa opção. Como discutido, no entanto, existem riscos inerentes. Talvez o garoto-propaganda seja o varejista dos EUA, Target, que foi violado em 2013. Um funcionário de uma empresa terceirizada com um login de VPN no Target foi enganado. Com uma credencial legítima em mãos, o hacker entrou pela porta da frente da VPN e comprometeu mais de 40 milhões de cartões de crédito e débito. Até o momento, o custo total da violação foi superior a US $ 200 milhões, incluindo US $ 18,5 milhões para liquidar reivindicações de 47 estados.

Embora seja uma opção viável, realisticamente, ela deve ser de curto prazo, em vez de uma abordagem mais forte.

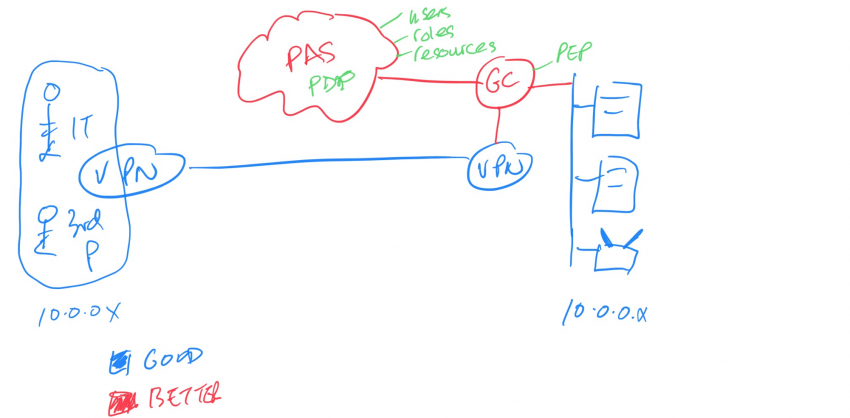

Uma opção melhor: VPN + Centrify Privileged Access Service

A abordagem “Melhor”, de longe, oferece mais benefícios. Com isso, você ainda pode alavancar seu investimento em uma infraestrutura VPN, mas apresenta o Serviço de Acesso Privilegiado Centrify para melhor controle, segurança e eficiência operacional.

Em vez de permitir o acesso à VPN em toda a rede, você permite o acesso à VPN em uma rede controlada, onde o administrador só pode acessar a infraestrutura interna através do Centrify, através de um conector do Gateway Centrify.

Nesse modelo o Centrify Gateway atua como uma ponte, entre os servidores e dispositivos de rede. Você pode configurar seu firewall para permitir apenas aos usuários da VPN o acesso ao Centrify Gateway Connector, para que não haja um caminho direto nos recursos. Diferente da opção “Bom”, o Centrify Gateway Connector coloca cirurgicamente o administrador no sistema de destino – não na rede mais ampla. O usuário ainda está conectado à rede; portanto, há riscos inerentes, mas com a segurança adicional do Centrify, muitos riscos da abordagem “Bom” são mitigados.

Para estabelecer uma sessão de logon remoto, os administradores têm a opção de usar seus aplicativos familiares de desktop, como PuTTY, Microsoft Remote Desktop ou ssh, através do Terminal MacOS. Como alternativa, eles podem fazer login no hub do Serviço de Acesso Privilegiado do Centrify – um serviço SaaS acessível de qualquer lugar – e obter uma sessão de login a partir daí pelo navegador em vez de um cliente local. Normalmente, esse seria o método de escolha para a TI terceirizada, juntamente com a opção da federação baseada em SAML para efetuar logon no Serviço de Acesso Privilegiado Centrify, devolvendo à sua TI mais tempo, pois eles não precisam gerenciar as identidades externas.

Os controles de acesso refinado do Centrify determinam os sistemas e dispositivos de rede nos quais os administradores podem fazer login, além de quais contas eles podem usar. Como nem todos os recursos são iguais, para os mais sensíveis, convém que o administrador solicite acesso “just-in-time” (através do fluxo de trabalho do Centrify ou de terceiros como ServiceNow ou SailPoint). Você pode (e deve) limitar esse acesso por tempo para evitar o risco de exploração de privilégios permanentes.

O Centrify Gateway Connector, agindo como um ponto de aplicação da política (PEP – por melhores práticas do NIST), aplica as políticas configuradas no portal do Centrify Privileged Access Service (ponto de definição de política ou PDP). Ele também captura gravação da sessão para que as equipes de resposta a incidentes, auditoria ou conformidade possam revisar visualmente a atividade privilegiada. Por fim, você obtém um melhor gerenciamento de senhas da conta. O Serviço de Acesso Privilegiado do Centrify pode trocar automaticamente as senhas no cofre. Reduzir a vida útil, reduz a janela de oportunidade de um invasor. Se alguém alterar fisicamente uma senha de conta local em um servidor, a reconciliação automática de senha garante que a senha seja trazida de volta em sincronia com o Serviço de Acesso Privilegiado do Centrify, evitando violar usuários, aplicativos ou serviços que dependem deles.

Essa é claramente uma solução muito melhor, mas não é a melhor. Vamos explorar isso na segunda parte deste artigo na próxima semana.

Publicado por: Tony Goulding – Technical Marketing Director at Centrify.

Link: https://www.centrify.com/blog/secure-remote-access-better-vpn/