A Centrify foi fundada na ideia de centralizar o gerenciamento de identidade e acesso em toda a empresa heterogênea dentro do Active Directory. Mais especificamente, isso significava a integração de sistemas UNIX e Linux no Active Directory para oferecer suporte à centralização de serviços de identidade e controles de acesso para o sistema operacional e...

Tag: <span>Centrify</span>

Idaptive-Centrify – Mobile – Melhor dos dois mundos online-offline

A ideia do vídeo de hoje é demonstrar e deixar claro a experiencia do usuário no acesso utilizando o Mobile. Que atende a facilidade no acesso (experiencia de uso), onde o usuário aprova o acesso clicando em um botão em vez de digitar o código. E quando o mobile não tiver internet é possível logar...

Combata violações de dados, senhas fracas e ataques de phishing com autenticação multifator

A Forrester Research estimou que 80% das violações de segurança envolvem credenciais privilegiadas fracas, padrão, roubadas ou comprometidas de outra forma. Como as organizações não têm a capacidade de verificar se o usuário que acessa os dados é autêntico ou apenas alguém que comprou uma senha comprometida da Dark Web, as organizações simplesmente não podem...

A nuvem muda tudo quando se trata do PAM

Meu papel como diretor de comunicações corporativas na Centrify exige que eu use muitos chapéus. Um deles é liderar nosso programa de relações públicas e garantir uma cobertura positiva da imprensa sobre nossas notícias, bem como a colocação de peças de liderança de pensamento de meus colegas incrivelmente inteligentes e perspicazes. Outro é liderar nosso...

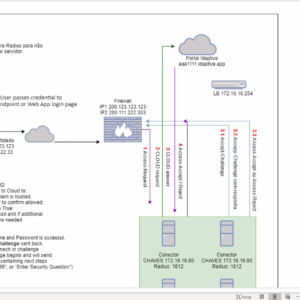

Guia RADIUS – Idaptive – Centrify – Outros

Olá a todos, a ideia hoje é falr sobre RADIUS, protocolo comumente usado na autenticação para VPN com MFA. Irei começar explicando sobre como funciona a comunicação do AD interno com a nuvem. Falando sobre o flow do protocolo RADIUS, recomendação de monitoramento, alertas sugeridos para SIEM, ferramentas para resolução de problema, analise de logs...

MFA Windows – Experiencia do usuário DEMO

No video de hoje irei falar sobre MFA no Windows. Vou configurar o agente para aplicar MFA para todos usuários e através da politica do portal irei definir a exceção. Vou mostrar as opções de MFA quando temos internet e quanto não temos. Quando não temos internet iremos acessar usando o Off-line Passcode. E demonstrar...

Acesso remoto seguro, parte 2: a melhor abordagem

Bem vindo de volta! Esta é a segunda parte de um artigo sobre Acesso Remoto Seguro para Administradores de TI, que destaca os métodos Bom/Melhor/Melhor dos melhores. Vamos recapitular o que aprendemos no primeiro blog: BOM: Uma VPN é melhor do que nada, mas não é ótima para garantir o acesso remoto para administradores de...

Acesso remoto seguro, parte 1: existem abordagens melhores do que VPN

Como todas as implicações da pandemia de Corona vírus se tornaram claras para as empresas em março, compreensivelmente houve uma disputa para permitir o acesso remoto a toda a força de trabalho – da noite para o dia! Embora muitas empresas tivessem soluções para que partes de sua base de funcionários trabalhassem em casa, muitas...

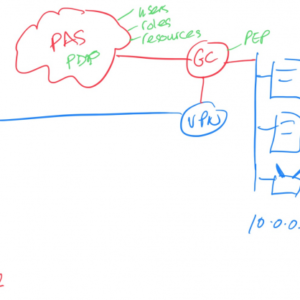

Série de acesso Just-in-Time (JIT) Parte 1: Just-in-Time é suficiente?

No espaço do Privileged Access Management (PAM), há algumas novas tendências ganhando força no mercado e uma grande mudança ocorrendo em relação à abordagem herdada do PAM. O que queremos dizer com abordagem PAM herdada? Bem, há 10 anos, o PAM tratava do cofre de senhas com a maioria das empresas e organizações de médio...

Estrutura de segurança cibernética SAMA: aprimorando a resiliência cibernética

Segundo o Gartner, a cibersegurança é um dos principais riscos para as empresas no Oriente Médio. Nessa região, a Arábia Saudita é um dos países alvo de ataques cibernéticos, com base em suas posições geopolíticas, sua ampla adoção de práticas digitais, suas vastas reservas de recursos naturais e acúmulo de riqueza. Portanto, não surpreende que...

- 1

- 2