A Forrester Research estimou que 80% das violações de segurança envolvem credenciais privilegiadas fracas, padrão, roubadas ou comprometidas de outra forma. Como as organizações não têm a capacidade de verificar se o usuário que acessa os dados é autêntico ou apenas alguém que comprou uma senha comprometida da Dark Web, as organizações simplesmente não podem mais confiar em senhas estáticas.

Como resultado, os especialistas em segurança cibernética recomendaram aumentar os nomes de usuário e as senhas com autenticação multifator (MFA) para adicionar uma camada adicional de segurança para controle de acesso privilegiado. Ao adotar uma abordagem de “MFA em todos os lugares”, as organizações podem estabelecer um meio de dissuasão altamente eficaz e, em última análise, minimizar o risco de movimento lateral dos agentes de ameaça nas redes. Com base em estudos conduzidos pela Microsoft, uma conta tem mais de 99,9% menos probabilidade de ser comprometida se usar MFA. Reconhecendo a eficácia do MFA, uma lista crescente de padrões da indústria e regulamentações governamentais (por exemplo, PCI, HIPAA, NYDFS, NIST e mais) agora exige a ativação do MFA como parte de seu processo de acesso privilegiado prescrito.

Muitas organizações já seguem essa prática recomendada. Na verdade, um estudo recente da Javelin Strategy & Research descobriu que a dependência de senhas diminuiu de 56% para 47% no ano passado, à medida que as organizações aumentaram a adoção de MFA tradicional e autenticação forte.

No entanto, apesar dos benefícios óbvios do MFA, as organizações tendem a aproveitar essa tecnologia de maneira seletiva. A prática recomendada é habilitar o MFA em todos os lugares – e não apenas para certos administradores, sistemas ou aplicativos com privilégios, pois deixa as organizações expostas a ataques e explorações em potencial. Em vez disso, o MFA deve ser ativado em todos os recursos (VPN, firewalls, dispositivos de rede, estações de trabalho, servidores que residem no local ou na nuvem) e todos os casos de uso (por exemplo, MFA na verificação de senha, MFA no login do sistema, MFA na elevação de privilégios )

O PAM Centrify Identity-Centric oferece todos os recursos necessários para que as organizações habilitem o MFA Everywhere, incluindo, mas não se limitando a:

- Escolhas flexíveis para desafios de MFA, incluindo aqueles que já possuem: A plataforma Centrify vem com um serviço de autenticação MFA integrado, aliviando a necessidade de uma organização de adquirir uma solução separada e oferecendo suporte out-of-the-box a uma gama completa de autenticadores – desde o mais simples para os autenticadores mais avançados para garantir a conformidade no NIST SP 800-63A Assurance Nível 2 ou 3. Esses autenticadores incluem, mas não estão limitados a:

- Notificações push móveis;

- Questões de segurança;

- Chamada telefônica com verificação de PIN;

- Tokens OATH;

- Servidores de senha única;

- FIDO U2F e FIDO2 (por exemplo, reconhecimento eletrônico de impressão digital Apple Touch ID®, reconhecimento facial Apple Face ID® e Microsoft® Windows Hello ™);

- Cartões inteligentes;

Para as organizações que já investiram em sistemas MFA, como RSA® SecurID ™, Duo® Security ou Symantec® VIP, elas podem aproveitar as integrações RADIUS para usá-las em conjunto com o Centrify Identity-Centric PAM.

- MFA em todos os lugares: é somente com uma abordagem baseada em plataforma para MFA que as empresas podem proteger totalmente sua organização em todo o espectro de recursos. Seja MFA para sistemas operacionais de servidor e estação de trabalho, dispositivos de rede ou integração de MFA em recursos de gerenciamento de acesso privilegiado, como verificação de senhas corporativas e execução de comandos privilegiados, o Centrify fornece verificação de usuário privilegiado via MFA em todos os casos de uso. Isso inclui um administrador fazendo login como ele próprio e elevando privilégios, ou um administrador de TI verificando a senha de uma conta compartilhada.

- Centrify Mobile App para notificação push e fluxo de trabalho: O Centrify Mobile App para iOS e Android fornece ao usuário privilegiado uma interface simples para receber notificações MFA ou solicitações de fluxo de trabalho para aprovação. O Centrify Mobile App também fornece uma interface para permitir que o usuário gerencie tokens OATH onde a semente ou segredo é guardado pelo Centrify Privileged Access Service para suportar a validação do usuário de códigos OTP, conforme exigido por vários aplicativos ou serviços privilegiados que impõem seu próprio OATH – validação MFA compatível, como o AWS® Console.

- MFA para RADIUS Client: Centrify também oferece suporte ao fornecimento de serviços MFA para dispositivos de rede, como roteadores, switches ou firewalls, onde o acesso administrativo deve exigir MFA antes do acesso de usuário privilegiado.

- Suporte nativo para autenticação federada avançada: Existem outras situações em que o usuário pode se autenticar de um sistema de autenticação externo na solução Centrify Identity-Centric PAM via Active Directory com Kerberos/IWA ou por meio de um provedor de identidade (IDP), como Idaptive ™, Okta ®, Ping Identity® ou Microsoft® ADFS, bem como Microsoft Azure ™ usando SAML. Terceiros, como suporte terceirizado de TI, desenvolvedores externos ou suporte do fornecedor, podem ser configurados para autenticar sua própria equipe internamente e acessar a solução Centrify Identity-Centric PAM via federação para eliminar o gerenciamento manual de contas para acesso de terceiros aos sistemas confidenciais de uma organização.

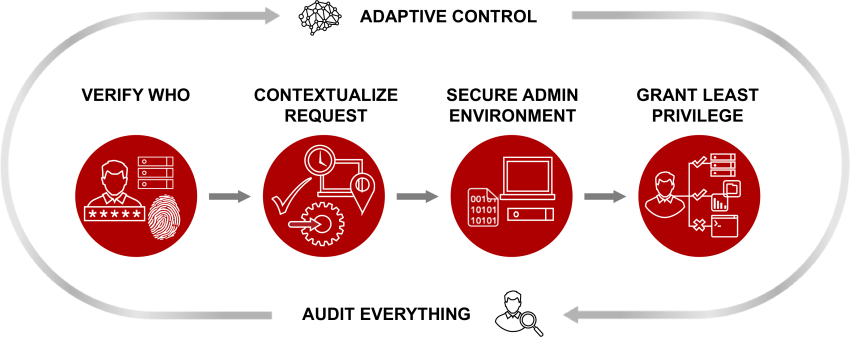

- Proteja-se contra ataques com controle de acesso baseado em comportamento: os recursos Adaptive MFA da Centrify adicionam uma camada extra de segurança apenas quando necessário – e com base na classificação de risco – para reduzir a ameaça associada com credenciais privilegiadas comprometidas. Configure o controle de acesso baseado em comportamento para administradores de TI que acessam servidores Windows e Linux, elevam privilégios ou utilizam credenciais privilegiadas.

Palavras chaves: centrify, MFA, em todo lugar, elevação privilegio, OTP, OATH

Publicado por: Torsten George – cyber security evangelist

Link: https://www.centrify.com/blog/enabling-multi-factor-authentication-everywhere/