A Centrify foi fundada na ideia de centralizar o gerenciamento de identidade e acesso em toda a empresa heterogênea dentro do Active Directory. Mais especificamente, isso significava a integração de sistemas UNIX e Linux no Active Directory para oferecer suporte à centralização de serviços de identidade e controles de acesso para o sistema operacional e também para os aplicativos e serviços executados nesses sistemas.

Com o tempo, vimos a transição para a virtualização, bem como a transição do data center para data centers definidos por software, onde modelos de “infraestrutura como código” são usados para implantar sistemas virtualizados hospedados no local, bem como na nuvem. Infraestrutura como um – ambientes de serviço. Essa transição para as máquinas virtuais hospedadas na nuvem tem sido um desafio para os profissionais de Identity and Access Management (IAM) e Privileged Access Management (PAM), pois trabalham para fornecer serviços de IAM a esses sistemas sem criar outro silo de identidade.

Existem também vários novos casos de uso de aplicativo que contribuem para os desafios de IAM desse novo ambiente, em que os aplicativos estão sendo reprojetados para aproveitar os recursos robustos do data center definido por software.

Modernizando AAPM

As implantações automatizadas de aplicativos em ambientes virtualizados estão levando à necessidade de armazenamento centralizado e gerenciamento de credenciais e informações de configuração (também conhecidas como segredos), a fim de oferecer suporte à distribuição do aplicativo em diferentes máquinas virtuais que suportam a operação do aplicativo. Além disso, esses aplicativos estão sendo projetados para suportar escalonamento automatizado para suportar cargas flutuantes, o que requer acesso automatizado às suas credenciais e segredos que devem ser simples, rápidos e seguros. Em muitos casos, esses aplicativos são compostos por vários serviços que podem exigir autenticação de um serviço para outro, o que também exigirá o gerenciamento das credenciais usadas para autenticar essas conexões.

Como você pode ver, esses ambientes tendem a se concentrar mais na comunicação máquina a máquina. Portanto, há mais foco do que nunca na identidade máquina-a-máquina e nos controles de acesso para dar suporte a esses novos aplicativos.

Credenciais de máquina delegadas

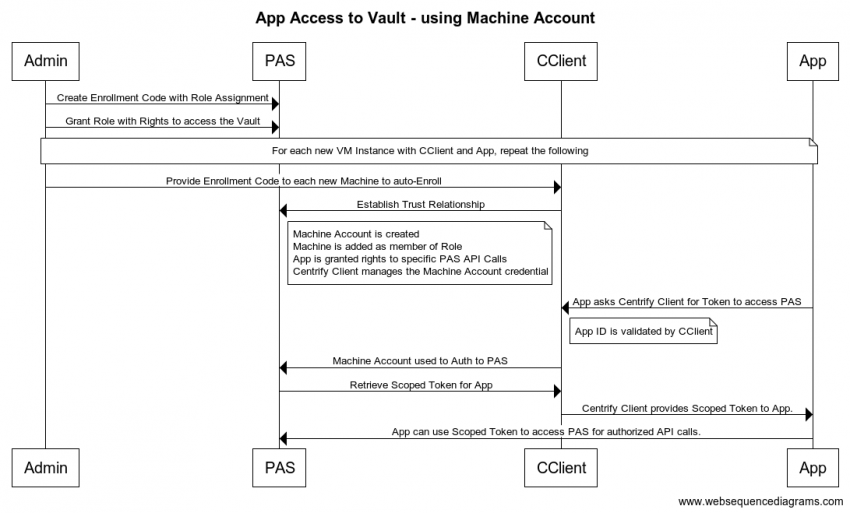

Dadas essas novas realidades, buscamos construir uma solução que permitiria que scripts e aplicativos obtivessem credenciais temporárias para que pudessem se autenticar na plataforma Centrify por meio de chamadas de API REST. Isso os capacita a realizar operações específicas, como verificar credenciais, recuperar ou atualizar um segredo ou valor de dados ou solicitar um token temporário para acessar um serviço da web externo.

Aproveitando um modelo conhecido para contas de computador, aprimoramos o registro de computadores de forma que as Operações possam controlar a atribuição de funções para novos computadores, já que suas contas são criadas sem expor uma credencial de longa duração a qualquer ferramenta de automação. Este processo de inscrição com tokens de curta duração e pré-atribuição a uma função permite que as Operações controlem os direitos que são concedidos a novas instâncias de computação para acesso a objetos da plataforma Centrify, sem exigir que os desenvolvedores de aplicativos modifiquem qualquer código.

Além disso, estamos aproveitando protocolos de autenticação bem conhecidos, como o OAuth2, para conceder a aplicativos ou serviços com nomes específicos em cada computador o direito de solicitar tokens com escopo para autenticação na plataforma Centrify. Chamamos isso de Centrify Delegated Machine Credentials, que essencialmente cria contas de máquina que são configuradas como clientes confidenciais OAuth2 para autenticação federada para a plataforma Centrify.

Figura 1 – Carga de trabalho usando cliente Centrify e credenciais de máquina delegadas para acessar o Centrify Privilege Access Service

Este modelo torna muito mais simples para um desenvolvedor de aplicativos obter uma credencial temporária necessária para executar a ação desejada. Não precisa ser armazenado, guardado ou girado periodicamente. Ele apenas concede o direito de chamar APIs específicas da plataforma Centrify por meio do token com escopo definido. Apenas o aplicativo nomeado corretamente pode fazer essa solicitação para obter o token com escopo definido por meio de chamadas Centrify CLI ou lrpc2 para o Cliente Centrify. Os aplicativos podem ser pré-autorizados por meio da associação do computador em uma função que concede direitos específicos a outros objetos Centrify, onde a associação na função é controlada pelo código de inscrição.

Este modelo aprimorado dá à equipe de Operações a flexibilidade de personalizar a configuração de implantação do aplicativo e os objetos que está autorizado a acessar sem a necessidade de modificações de código. Isso pode ser especialmente útil quando Operações precisam configurar vários ambientes de teste e produção para o mesmo aplicativo.

Saber mais

Se você quiser saber mais sobre esse novo recurso, temos um Resumo da Solução disponível que cobre muito mais casos de uso e fornece mais detalhes sobre a operação da solução. Você sempre pode experimentar Centrify Delegated Machine Credentials para si mesmo, inscrevendo-se em nosso serviço de acesso privilegiado Centrify de nível gratuito por meio do AWS Marketplace. E disponibilizamos nossa ferramenta Centrify CLI na forma de código-fonte e binário no GitHub, onde você pode aprender mais sobre o cliente e como usá-lo em seus próprios scripts de automação.

Publicado por: David McNeely – CHIEF STRATEGY OFFICER

Link: https://www.centrify.com/blog/delegated-machine-credentials-modern-IAM/

Palavras chaves: centrify, machine, api, delegated, credencccial, iam