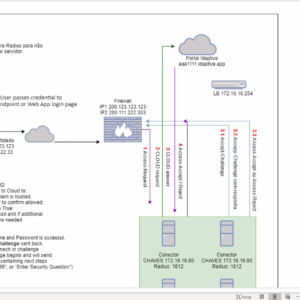

Olá a todos, a ideia hoje é falr sobre RADIUS, protocolo comumente usado na autenticação para VPN com MFA. Irei começar explicando sobre como funciona a comunicação do AD interno com a nuvem. Falando sobre o flow do protocolo RADIUS, recomendação de monitoramento, alertas sugeridos para SIEM, ferramentas para resolução de problema, analise de logs...

Category: <span>Artigos</span>

Idaptive – Apresentação e DEMO – MDM parte 4

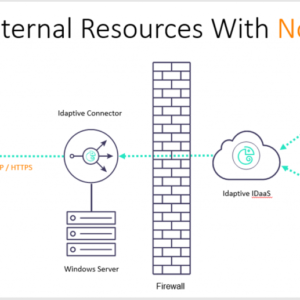

Olá a todos hoje vamos falar sobre Idaptive, apresentação e demonstração. Irei separar em quatro partes: MFA (Multi-Factor Authentication, 2FA) Parte 1 SSO (Single Sign-on) Parte 2 Provisioning and Lifecycle Management Parte 3 Device Security Management Parte 4 Introdução – Plataforma de identidade Abordagem de confiança zero. O Idaptive protege o acesso a aplicativos e endpoints verificando todos os usuários,...

Idaptive – Apresentaçao e DEMO – SSO parte 2

Olá a todos hoje vamos falar sobre Idaptive, apresentação e demonstração. Irei separar em quatro partes: MFA (Multi-Factor Authentication, 2FA) Parte 1 SSO (Single Sign-on) Parte 2 Provisioning and Lifecycle Management Parte 3 Device Security Management Parte 4 Introdução – Plataforma de identidade Abordagem de confiança zero. O Idaptive protege o acesso a aplicativos e endpoints verificando todos os usuários,...

Idaptive – Apresentação e DEMO – MFA parte1

Olá a todos hoje vamos falar sobre Idaptive, apresentação e demonstração. Irei separar em quatro partes: MFA (Multi-Factor Authentication, 2FA) Parte 1 SSO (Single Sign-on) Parte 2 Provisioning and Lifecycle Management Parte 3 Device Security Management Parte 4 MFA (Multi-Factor Authentication, 2FA) Abordagem de confiança zero. O Idaptive protege o acesso a aplicativos e endpoints...

Como a automação está evoluindo para detectar e mitigar ameaças cibernéticas?

A automação está evoluindo para lidar com ameaças cibernéticas. Aqui está a nossa opinião sobre como a automação afetou os estágios de desenvolvimento, implantação e operação/consumo de aplicativos e tecnologias. A empresa moderna é um ambiente híbrido complexo, com aplicativos, servidores e, em geral, cargas de trabalho sendo executadas em data centers locais e em...

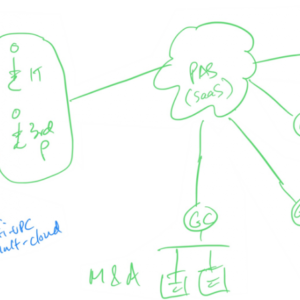

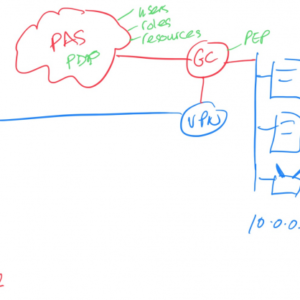

Acesso remoto seguro, parte 2: a melhor abordagem

Bem vindo de volta! Esta é a segunda parte de um artigo sobre Acesso Remoto Seguro para Administradores de TI, que destaca os métodos Bom/Melhor/Melhor dos melhores. Vamos recapitular o que aprendemos no primeiro blog: BOM: Uma VPN é melhor do que nada, mas não é ótima para garantir o acesso remoto para administradores de...

Acesso remoto seguro, parte 1: existem abordagens melhores do que VPN

Como todas as implicações da pandemia de Corona vírus se tornaram claras para as empresas em março, compreensivelmente houve uma disputa para permitir o acesso remoto a toda a força de trabalho – da noite para o dia! Embora muitas empresas tivessem soluções para que partes de sua base de funcionários trabalhassem em casa, muitas...

Protegendo senhas da Web compartilhadas com o Idaptive

O compartilhamento de senhas deve ser evitado quando possível. Mas se você precisar usar uma senha de Web compartilhada, proteja-a com o Idaptive para reduzir o risco de acesso não autorizado, imponha o acesso baseado em função e rastreie quem usou a conta e quando. O uso de senhas da Web compartilhadas deve ser evitado,...

Como a inteligência artificial pode ajudar a evitar violações de dados?

Os sistemas de segurança com inteligência artificial aprendem com atividades históricas, incidentes e violações para construir seus próprios modelos de forma autônoma, sem supervisão humana constante. À medida que as organizações crescem, a força de trabalho se torna global, diversificada, distribuída e as empresas adotam nuvens, sistemas locais e implantam dispositivos inteligentes, o antigo modelo...

Como a experiência e o processo de segurança podem ser simplificados para os usuários finais?

Pense desta maneira: você não entraria em um carro sem cinto de segurança. É de nossa natureza, para a maioria de nós, e fácil de fazer. Na década de 1970, quando as leis do cinto de segurança foram aprovadas, as mortes por acidentes de carro caíram. Se todos tivéssemos MFA e boa higiene de segurança...