A controvérsia e as consequências resultantes da ampla divulgação de maus atores que obtêm acesso às reuniões do Zoom são apenas mais um exemplo da luta constante enfrentada pelos desenvolvedores e designers de como equilibrar uma experiência sem atritos e garantir acesso e privacidade seguros. Nas últimas semanas, todos se familiarizaram com o “Zoombombing” –...

Category: <span>Artigos</span>

Os hackers estão mudando suas técnicas à medida que a cibersegurança avança?

Os hackers geralmente não precisam invadir, eles passam pela porta da frente explorando os conceitos básicos de acesso. À medida que a segurança cibernética evolui, o mesmo acontece com os hackers. Aqui está a realidade. Atores maliciosos não precisam “hackear” você ou encontrar backdoors no código do software para acessar seus dados confidenciais. É muito...

Série de acesso Just-in-Time (JIT) Parte 1: Just-in-Time é suficiente?

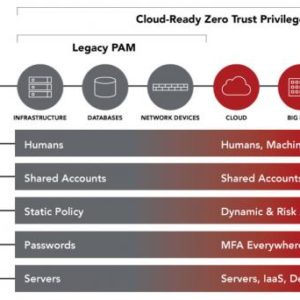

No espaço do Privileged Access Management (PAM), há algumas novas tendências ganhando força no mercado e uma grande mudança ocorrendo em relação à abordagem herdada do PAM. O que queremos dizer com abordagem PAM herdada? Bem, há 10 anos, o PAM tratava do cofre de senhas com a maioria das empresas e organizações de médio...

“Devo ficar ou devo ir?” A inteligência artificial (e o confronto) tem a resposta para o dilema de acesso dos funcionários.

Tome uma lição da música de sucesso do “The Clash” e faça: “Se eu for, haverá problemas, e se eu ficar, será o dobro”, seu mantra quando se trata de gerenciar o acesso dos funcionários. O aprendizado de máquina moderno e as análises baseadas no usuário podem transformar a maneira como você limita o acesso...

Por que o MFA no desktop é essencial para a segurança do seu endpoint

Quando você estiver pensando em aplicar o MFA em seus recursos essenciais de SaaS e no local, não se esqueça dos logins nos laptops e desktops dos funcionários. O notebook de um funcionário é um tesouro para qualquer ator malicioso que possa ter acesso a ele. Pode conter Aplicativos acessíveis com credenciais em cache: pense...

Centro de Recursos de Trabalho Remoto

Em tempos de crise, agradecemos e reunimos recursos. A crise global da saúde que está nos atingindo certamente está lembrando à equipe Idaptive de tudo pelo que devemos agradecer: funcionários incríveis, clientes maravilhosos e ótimos parceiros. Embora seja fácil ficar de fora dos aspectos negativos dessa experiência inédita para a maioria de nós, haverá alguns...

Estrutura de segurança cibernética SAMA: aprimorando a resiliência cibernética

Segundo o Gartner, a cibersegurança é um dos principais riscos para as empresas no Oriente Médio. Nessa região, a Arábia Saudita é um dos países alvo de ataques cibernéticos, com base em suas posições geopolíticas, sua ampla adoção de práticas digitais, suas vastas reservas de recursos naturais e acúmulo de riqueza. Portanto, não surpreende que...

Versão do Centrify 19.6: reconciliação de senha, autenticação sem senha e muito mais

Um grande benefício do Serviço de Acesso Privilegiado (PAS) do Centrify é que, como um serviço SaaS nativo, há um processo de desenvolvimento ágil nos bastidores. Esse é um benefício para os clientes, já que somos capazes de responder mais rapidamente a solicitações de aprimoramento orientadas ao cliente, inovações orientadas ao Centrify e bugs (sim,...

Homenagem: Active Directory Bridging

Quem sabia que um componente-chave do gerenciamento de acesso privilegiado Just-in-Time (PAM) foi estabelecido há 15 anos? Foi quando o Centrify trouxe Active Directory (AD) bridging para as massas em 2004. A capacidade de fornecer PAM centrado na identidade para isolar possíveis violações em pegadas herdadas ou na nuvem e reduzir as superfícies gerais de...

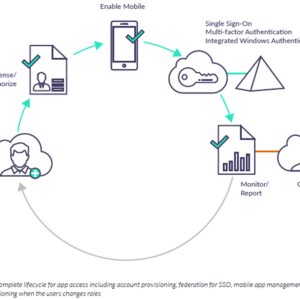

As seis principais considerações ao escolher uma solução de identidade como serviço (IDaaS) para Zero Trust

Sumário executivo Hoje, a crescente dependência da infraestrutura em nuvem e o crescente número e variedade de aplicativos que estão sendo adotados pelas organizações – de aplicativos locais, aplicativos baseados na nuvem a aplicativos móveis – são os principais impulsionadores das empresas que se afastam de um ambiente tradicional baseado no perímetro abordagem de segurança....