Quem sabia que um componente-chave do gerenciamento de acesso privilegiado Just-in-Time (PAM) foi estabelecido há 15 anos? Foi quando o Centrify trouxe Active Directory (AD) bridging para as massas em 2004.

A capacidade de fornecer PAM centrado na identidade para isolar possíveis violações em pegadas herdadas ou na nuvem e reduzir as superfícies gerais de ataque nunca seria possível sem o Active Directory (AD) bridging.

Esse desenvolvimento único foi o catalisador na criação dos serviços do Centrify Zero Trust Privilege. Depois de 15 anos de sólido sucesso de ligação entre o Active Directory e milhares de clientes em centenas de setores, é hora de prestar homenagem.

Você pode estar se perguntando: “Como no mundo o Active Directory bridging pode levar a tudo isso?” A resposta simples: a solução Active Directory bridging do Centrify está crescida! Tornou-se uma solução madura que vai muito além de ser uma ponte entre o seu Active Directory e o acesso UNIX/Linux.

Em 2004, o mundo dos negócios enfrentou muitos desafios, e a ponte do AD forneceu uma solução dentro do perímetro para muitos desses desafios principais, que incluíam consolidação de identidade para acesso ao sistema não Windows (ou seja, UNIX).

Hoje, o mundo dos negócios apresenta desafios em torno de medidas de conformidade e diversos requisitos de transação. As demandas da força de trabalho móvel continuam aumentando, apresentando ameaças únicas de dispositivos pessoais sempre conectados, com preocupações sem precedentes em mídias sociais e proteção de dados. Os modelos de recuperação de desastres estão mudando para arquiteturas de nuvem com vários locatários, alta disponibilidade interna e adoção de dispositivos compatíveis com a Internet das Coisas (IoT), que apresentam ainda mais desafios de segurança.

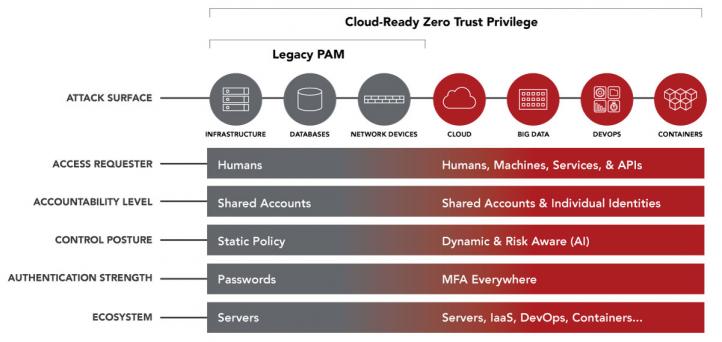

A segurança tradicional focada no perímetro, com metodologias dependentes de um cofre de senhas, não foi projetada para lidar com essas superfícies de ataque ampliadas. À medida que as tecnologias evoluem, a ameaça predominante de exploração continua sendo credenciais comprometidas.

A abordagem do Active Directory bridging da Centrify é especializada em resolver esses mesmos problemas. Analistas do setor, incluindo Gartner, Forrester e KuppingerCole, identificaram o Centrify como líder no espaço PAM, um indicador claro do que os recursos do Active Directory bridging do Centrify trouxeram para o gerenciamento de privilégios.

A arquitetura leve e a velocidade de ativação são muito diferentes da abordagem complexa da arquitetura do cofre físico. Quando você combina o sucesso histórico do Active Directory bridging do Centrify conquistada dentro dos perímetros de segurança estabelecidos, é compreensível que nem todos estejam cientes dos recursos mais amplos que os clientes estão usando para atender a outras necessidades críticas de negócios.

A capacidade de sistemas não Windows serem administrados centralmente a partir do Active Directory não é menos relevante hoje do que há 15 anos atrás, mas a expansão para uma solução de intermediação de diretórios com arquitetura de segurança em torno da consolidação de identidade e acesso privilegiado Just-in-Time tornou-se uma parte vital do ecossistema de segurança cibernética para lidar com as crescentes superfícies de ataque.

A história ajuda a esclarecer esse ponto. Inicialmente, o padrão de segurança era construir um perímetro realmente forte. A capacidade de se movimentar livremente dentro do perímetro sempre foi um risco, mas foi considerado mínimo. Como a conectividade remota se tornou uma vantagem competitiva, o perímetro foi ampliado para incluir acesso remoto personalizado, permitindo a mesma liberdade dentro do perímetro de segurança interno. Isso foi percebido como um aumento no risco, mas foi considerado mínimo quando comparado à produtividade geral permitida. VPNs e outros silos de segurança de hardware e software foram adicionados à equação ao longo dos anos, e cada um manteve seu banco de dados de segredos de segurança.

O maior risco com todas essas medidas é a complexidade. Muita dessa complexidade é baseada principalmente em uma coisa – sua senha. Pense na pessoa mais inteligente e talentosa que você conhece e depois pense no outro extremo do espectro. Toda essa complexidade em torno de manter as pessoas de fora depende da força de sua senha e de sua sensibilidade a explorações sociais.

Muitas empresas têm vários silos de segurança com dados confidenciais e operações complexas de backup que acessam esses silos de dados críticos. Os silos de segurança geralmente são executados dentro de um domínio do Windows. Quando você adiciona o fator de falibilidade humana de seguir o caminho de menor resistência, existem vários riscos em torno desses silos de segurança projetados com uma abordagem de segurança de perímetro que coloca toda a redução de riscos na execução de uma senha.

Os administradores geralmente têm privilégios persistentes para fazer QUALQUER COISA em toda a empresa. Uma abordagem de segurança baseada no perímetro de fornecer uma senha é a única medida de defesa em muitos ambientes. Exigências de negócios agitadas, maior carga de trabalho, recursos limitados, fusões, pressões em torno da lucratividade, cada uma delas oferece uma vulnerabilidade na superfície de ataque e está pronta para uma violação.

A facilidade de administração em prol de operações convenientes contornará a mitigação de riscos a cada passo.

O Active Directory bridging nos permitiu criar uma solução para essas amplas superfícies de ataque que oferecem uma abordagem baseada em processos para o privilégio Just-in-Time com recursos multifatoriais, relatórios de sessões e inteligência analítica com recursos de gerenciamento de sessões em tempo real. Essa arquitetura de segurança reduz a superfície geral do ataque da evolução das ameaças cibernéticas.

As indústrias estão capitalizando a velocidade, escalabilidade e potencial de segurança da estrutura digital que a nuvem fornece. A mesma abordagem de perímetro herdado dos administradores com a chave de ouro para configurar e gerenciar o acesso traz o mesmo risco, se não mais. A falha de design tradicional e o risco para iniciativas de segurança com perímetros limitados baseados em senha causaram estragos causados por credenciais comprometidas e perda de dados confidenciais baseada em malware.

Os modelos de segurança e os roteiros de ameaças cibernéticas de hoje devem ter a capacidade de identificar se ocorreu uma violação, isolar a violação suspeita ou validada e erradicar o ator ruim.

Para aqueles que trabalham no mundo desafiador da cibersegurança, é importante entender o valor da ponte do Active Directory e o que ela traz hoje para o gerenciamento de acesso privilegiado.

Introduzida como uma solução para um problema de 30 anos em 2004, o Active Directory bridging não é mais uma ferramenta que simplesmente permite que os usuários efetuem login em sistemas não Windows com suas credenciais do Active Directory. Ele evoluiu para fornecer aos clientes corretagem do Active Directory e PAM para seus roteiros Zero Trust.

Esse componente crítico mudou um setor há 15 anos e é a solução de ponte do Active Directory mais implantada no mundo. Centrify Bridging do Active Directory: uma ponte bem construída!

Artigo escrito por: Ron Allmand

Link do post: https://www.centrify.com/blog/homage-active-directory-bridging/

Active Directory Bridging

Active Directory Bridging (ponte do AD) é um mecanismo que permite aos usuários fazer logon em sistemas não Windows usando credenciais de logon do Active Directory (AD).

O Active Directory é um serviço de diretório do Windows que permite aos administradores de TI gerenciar facilmente os usuários, aplicativos, dados e outros aspectos de sua rede de TI. O AD é usado para autenticar usuários e autorizar o acesso, permitir o gerenciamento e o armazenamento de informações e permitir que a equipe de TI implante vários serviços. O Active Directory é um facilitador essencial do gerenciamento de identidades.

O Active Directory Bridging simplifica o gerenciamento de acesso do usuário, permitindo que um usuário se autentique usando o AD. O AD Bridging usa uma tecnologia, Kerberos, um protocolo de autenticação que usa tickets, para validar esse usuário com outros aplicativos e sistemas.

Kerberos

Kerberos é o nome de um Protocolo de rede, que permite comunicações individuais seguras e identificadas, em uma rede insegura. Para isso o Massachusetts Institute of Technology (MIT) disponibiliza um pacote de aplicativos que implementam esse protocolo. O protocolo Kerberos previne Eavesdropping e Replay attack, e ainda garante a integridade dos dados. Seus projetistas inicialmente o modelaram na arquitetura cliente-servidor, e é possível a autenticação mutua entre o cliente e o servidor, permitindo assim que ambos se autentiquem. Kerberos utiliza Criptografia simétrica e necessita de um sistema de confiança tripla.

https://pt.wikipedia.org/wiki/Kerberos

Palavras chaves: idaptive, single sing on, SSO, Identity-as-a-Service, IDaaS, active directory bridiging, zero trust, MFA, MDM, nuvem,